eConsent mit Ende-zu-Ende-Verschlüsselung

Die Ende-zu-Ende-Verschlüsselung ist die sicherste und effizienteste Methode, um identifizierende Patientendaten zu speichern.

Fascinating Research

Heute ist ein großer Tag für das gesamte Team von OpenEDC. Wir veröffentlichen eine vollständige Unterstützung für lokale und dezentrale eConsents und als erstes EDC eine Ende-zu-Ende-Verschlüsselung für identifizierende Patientendaten.

Das Problem mit identifizierenden Patientendaten

Die Speicherung von identifizierenden Patientendaten gemeinsam mit klinischen Forschungsdaten ist ein großes Problem in der Forschung. Auf der einen Seite sind persönliche Daten wie Name und Geburtsdatum notwendig, um beispielsweise Adverse Events und Informierte Einwilligungen einer natürlichen Person zuordnen zu können. Auf der anderen Seite steht das aber im Widerspruch zur Datenminimierung gemäß DSGVO und birgt das Risiko, dass sensible Krankheitsdaten gemeinsam mit identifizierenden Informationen in falsche Hände geraten.

Aus diesem Grund wird häufig eine Pseudonymisierung verwendet, wie sie auch von der DSGVO empfohlen und durch OpenEDC standardmäßig angeboten wird. Hierbei wird statt eines Namens nur eine alphanumerische Kennung für jeden Probanden im Forschungssystem gespeichert. In einem anderen System oder manchmal sogar auf Papier wird parallel dazu eine Liste mit Zuordnungen von diesen Kennungen zu den jeweiligen Namen einer Person gepflegt.

Dieser Ansatz erlaubt zwar eine strikte Trennung der Daten, bringt jedoch ebenfalls eine Reihe von Problemen mit sich. Es benötigt zwei unabhängige Organisationen, die zwei unabhängige Systeme zur Speicherung der Daten betreiben, damit nicht eine potenziell angreifbare Organisation Zugriff auf alle Daten behält. Zwei Systeme resultieren dabei in deutlich höheren Kosten für Konfiguration und Wartung und einer komplizierteren sowie fehleranfälligen Bedienung für alle Nutzer. Zudem bedeutet es oft, dass eine weitere Organisation persönliche Informationen im Klartext speichert.

Einfacher und sicherer: Ende-zu-Ende-Verschlüsselung

Bei der Ende-zu-Ende-Verschlüsselung werden Daten auf den Geräten der Nutzer verschlüsselt, bevor sie an einen zentralen Server gesendet werden. Sie bleiben in diesem Zustand, bis sie von einem anderen Nutzer vom Server abgefragt und dann lokal mit einem entsprechenden Schlüssel wieder entschlüsselt werden. Schlüssel besitzen dabei nur wenige ausgewählte Nutzer und niemals die Betreiber der Software oder der Infrastruktur. Das bedeutet, dass selbst wir als Anbieter technisch keine Möglichkeit haben, die Daten zu entschlüsseln. Die Schlüssel liegen einzig und allein bei den Nutzenden bzw. Forschenden.

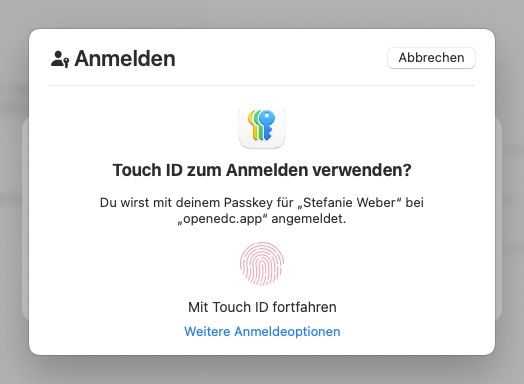

Dieser Grundsatz stellt eine hochgradig sichere und für die Nutzer einfache Möglichkeit zur Speicherung von identifizierenden Patientendaten dar. Diese sind nur von einer kleinen Anzahl ausgewählter Personen entschlüsselbar. Dass die Daten von unbefugten entschlüsselt werden, ist technisch ausgeschlossen – eine Eigenschaft, die eine externe Pseudonymisierungsliste in der Regel nicht bietet. Gleichzeitig müssen alle Nutzer weiterhin nur ein System bedienen. Falls verschlüsselte Daten gelesen oder eingegeben werden müssen, reicht in der Regel ein Fingerabdruck.

Noch sicherer durch Passkeys und Biometrie

Obwohl die Ende-zu-Ende-Verschlüsselung die sicherste Art der Verschlüsselung ist, steht und fällt sie mit der Sicherheit des ausgewählten Schlüssels. Falls Nutzer einen leicht zu erratenem Schlüssel wählen, können auch die Daten relativ einfach entschlüsselt werden. Aus diesem Grund erfordert OpenEDC die Verwendung von Passkeys für die Erstellung von Schlüsseln – optional mit Biometrie. Diese werden auch von dem Bundesamt für Sicherheit in der Informationstechnik (BSI) empfohlen.

Verschlüsselung in eConsents

Die Ende-zu-Ende-Verschlüsselung vereinfacht auch Informierte Einwilligungen oder eConsents erheblich. Da zu einem späteren Zeitpunkt ersichtlich sein muss, wer eine Einwilligung zur Verarbeitung von medizinsichen Daten gegeben hat, müssen identifizierende Daten in der Regel gespeichert werden. Erfolgt das verschlüsselt, kann sichergestellt werden, dass nur wenige ausgewählte Personen die Daten lesen können. Das folgende Video zeigt einen exemplarischen Ablauf.

Beispielhaftes Verschlüsseln und Entschlüsseln eines Namens und einer Unterschrift.

Drucken von PDF/A trotz Verschlüsselung

Eine besondere Schwierigkeit stellt die Archivierung von Einwilligungsdokumenten bei der Verwendung einer Ende-zu-Ende-Verschlüsselung dar. Typischerweise werden PDF/A-Dokumente server-seitig generiert und einem Nutzer dann zum Herunterladen angeboten. Bei einer echten Ende-zu-Ende-Verschlüsselung hat der Server jedoch keinerlei Möglichkeit, die Daten zu entschlüsseln. Daher bietet OpenEDC eine rein client-seitige Möglichkeit zum Erstellen von PDF/A-Dateien an – ohne dass die entschlüsselten Daten jemals den Computer verlassen.

Hinweis: Browser-Unterstützung

Für die Umsetzung dieser Funktion verwenden wir die neue PRF-Erweiterung des Passkeys-Standard. Derzeit wird dies unter Windows von Chrome und Edge seit Version 116 (Ende 2023) unterstützt. Mit Safari ist eine Unterstützung derzeit nur in der Beta von macOS Sequoia möglich (finale Veröffentlichung voraussichtlich Herbst 2024).

Wenn Sie mehr zur Umsetzung dieser Funktionen erfahren möchten, schreiben Sie uns gerne eine E-Mail.